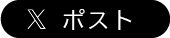

フィッシング報告件数

2022 年 6 月にフィッシング対策協議会に寄せられたフィッシング報告件数 (海外含む) は、前月より 118 件増加し、88,250 件となりました。

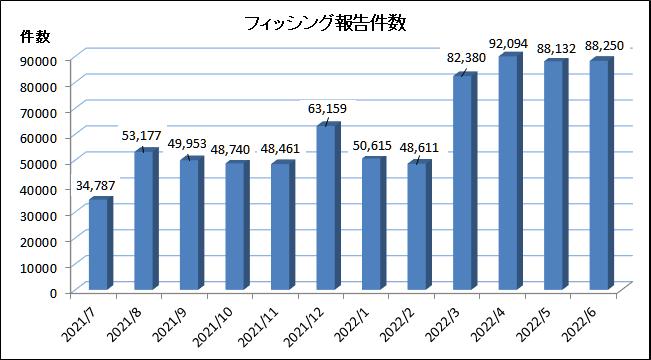

2022 年 6 月のフィッシングサイトの URL 件数 (重複なし) は、前月より 8,626 件増加し、27,217 件となりました。

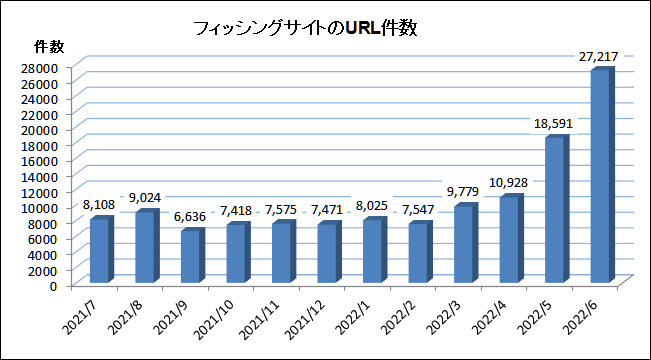

2022 年 6 月のフィッシングに悪用されたブランド件数 (海外含む) は、前月より 10 件減少し、100 件となりました。

2022 年 6 月のフィッシング報告件数は 88,250 件となり、2022 年 5 月と比較すると 118 件増加しました。

メール文面に違和感のない見破ることが困難なフィッシングメールでも、送信元メールアドレスと DMARC の検証結果の確認、あわせて迷惑メールフィルターを使用することで、検出ができるものが多いことを確認しています。

メールサービスを提供している通信事業者は、DMARC 検証+迷惑メールフィルターを利用者へ提供し、利用を促してください。

現時点で大量のフィッシングメールを受信している利用者は、正規メールにアイコンが表示されるなどのフィッシング対策機能が強化されているメールサービスに新たにメールアドレスを作成し、オンラインサービスへ登録しているメールアドレスを切り替えていくことを検討してください。

フィッシングか否かの判断に迷う不審なメールや SMS を受け取った場合は、各サービス事業者の問い合わせ窓口やフィッシング対策協議会 (info@antiphishing.jp) まで、ご報告ください。

【報告方法】はこちら

ゆうちょ銀行をかたるフィッシング (2022/06/02)

マルウェアEmotetの感染再拡大に関する注意喚起

フィッシングサイトの URL 件数

フィッシングに悪用されたブランド件数

総評

Amazon をかたるフィッシングの報告が報告数全体の約 18.5 % を占めており、次いでイオンカード、えきねっと (JR東日本)、au + au PAY をかたるフィッシングの報告も含めた上位 4 ブランドで全体の約 40.2 % を占めました。また、1,000 件以上の大量の報告を受領したブランドは 19 ブランドあり、これらで全体の約 90.6 % を占めました。

フィッシングに悪用されたブランドは 100 ブランドでした。クレジット・信販系は 25 ブランド、ISP やホスティング事業者、メールサービスについては 15 ブランド、都市銀行やネット銀行など金融系ブランドは 9 ブランドとなりました。

ショートメッセージ (SMS) から誘導されるフィッシングについては、宅配便関連の通知 (配達完了、不在通知、商品の発送など) を装う文面から Apple をかたるフィッシングサイトへ誘導されるタイプや、モバイルキャリア、Amazon、Yahoo! JAPAN をかたる文面のものが報告されました。

不正なアプリ (マルウェア等) のインストールへ誘導する SMS については、au (KDDI)、日本郵便 (宅配便関連の通知) を装うものが確認されています。Android スマートフォンを利用している場合は、日頃から Google Play プロテクトや正規のウイルス対策アプリ等で不正なアプリ (マルウェア等) をインストールしていないか確認してください。

フィッシング URL 数については、5 月と比較して約 1.5 倍と急増しました。特にブランド名を変えたメール文面を使いまわし、大量のドメインとサブドメインで URL を生成しているフィッシングの報告が増え、6 月 URL 件数の約 68.7 %以上を占めていました。URL は違っても同一の IP アドレスのフィッシングサイトへ誘導されることも多く、稼働を確認できた URL 数のうち、ユニークな IP アドレス数は約 7.9 % でした。また TLD 別では .cn 約 43.2 %、.ci 約 28.3 % 、.com 約 6.6 %、.top 約 5.4 %、.pw 約 3.9 % となりました。

フィッシング以外では、前月に引き続き Emotet というマルウェアのインストールへ誘導する添付ファイルつきメールの報告を多数、受領しています。

不審なメールの添付ファイルは開かずメールを削除するよう、ご注意ください。Emotet については【参考資料】を参考に対応を行ってください。

その他では、ビットコインを要求する脅迫メール (セクストーションメール) の報告を多数、受領しています。このようなメールは過去に漏えいした情報をもとに送られているケースも確認されているため、長らくパスワードを変更していないサービスがある場合は、パスワード変更を行い、パスワードを使いまわししないよう、ご注意ください。

ある調査用メールアドレス宛に 6 月に届いたフィッシングメールのうち、約 60.4 % がメール差出人に正規のメールアドレス (ドメイン) を使用した「なりすまし」フィッシングメールで、前月に引き続き多い状況が続いています。

日本で普及している送信ドメイン認証技術 SPF のみ使用した場合、SPF=fail で検出できたものは約 23.4 % となり、前月より SPF のポリシーを強化したブランドが増えました。SPF=softfail (受信側では素通し) は約 25.0 % で前月よりも減少、DMARC でのみ検出できるなりすましメールは約 19.5 % と増加、送信ドメイン認証で判別ができない独自ドメインで送られるフィッシングメールは 32.1 % と増加しました。

また一般からの報告では DMARC 検証に対応しているメールサービスの利用者からの報告が増えています。

これはなりすまし送信されたブランドのドメインの DMARC ポリシーが長らく none、つまり検証に失敗しても受信者に配信する、という設定のまま運用され続けており、効果を発揮できない状態を狙われていると考えられます。

調査用メールアドレスへ配信されたフィッシングメールの送信元 IP アドレスの調査では、CN の通信事業者からの大量配信が約 96.4 %、次いで日本国内からの配信は約 3.0 % となり、前月に引き続き CN からの配信が多い状況が続きました。

前月、1 億通以上の dmarc=fail(検証失敗) するメールを発信していた国内ホスティングサービスからの配信は減少しましたが、他の国内ホスティングサービスからの配信が増えており、同規模での国内事業者からの配信が続いている可能性があります。

事業者のみなさまへ

オンラインサービスを提供している事業者は最低限 SPF と DMARC でドメインを保護して、DMARC レポートで本物のメールが届いていることを確認したり、なりすまし送信を検知することを検討してください。

また p=none のモニタリングモードでは、なりすましメールは受信側で素通しされるため、 長らく p=none で DMARC を運用している組織は、p=quarantine または reject に変更する準備をしてください。pct パラメータ-を使うと、少しずつ適用が可能となります。

また、独自ドメインのメールアドレスを使い、送信ドメイン認証 SPF/DKIM/DMARC に対応したフィッシングメールが確認されています。これらは迷惑メールフィルターをすり抜ける可能性があるため、正規メールを視認しやすくする対策が効果的です。正規メールを視認しやすくする技術およびサービスとしては BIMI や Yahoo!メールブランドアイコン、ドコモメール公式アカウント等があります。ユーザー数が多いメールサービスで対応しており、一定の効果が期待できるため、これらの技術やサービスの利用も検討してください。

企業においては、メールセキュリティ製品や大手クラウドメールサービスは DMARC が利用できます。なりすまし送信によるフィッシングやマルウェア攻撃への対策の一つとして、送受信ともに DMARC を有効にすることを検討してください。

利用者のみなさまへ

フィッシングサイト経由などで漏えいしてしまった携帯電話番号や個人情報をもとに、さまざまなサービスへログインしようとしたり、キャリア決済やキャッシュレス決済サービスを不正利用するケースが報告されています。

身に覚えがないタイミングで認証コード通知 SMS などが届いた時は、パスワード変更したり、決済サービスの使用履歴などを確認してください。

また、普段からログインを促すようなメールや SMS を受信した際は、正規のアプリやブックマークした正規の URL からサービスへログインして情報を確認し、クレジットカード情報や携帯電話番号、認証コード、口座情報、ワンタイムパスワード等の入力を要求された場合は、

入力する前に一度立ち止まり、本当に必要な手続きなのか、その入力先サイトが本物かを確認してください。特に初めて利用するサイトの場合は、運営者情報や問い合わせ先などを確認し、似たようなフィッシングや詐欺事例等がないか、確認するようにしてください。

情報提供のお願い

今月の緊急情報

https://www.antiphishing.jp/news/alert/japanpostbank_20220602.html

東京電力をかたるフィッシング (2022/06/02)

https://www.antiphishing.jp/news/alert/tepco_20220602.html

日専連ファイナンスをかたるフィッシング (2022/06/03)

https://www.antiphishing.jp/news/alert/nissenren_20220603.html

ヤマト運輸をかたるフィッシング (2022/06/15)

https://www.antiphishing.jp/news/alert/yamato_20220615.html

さくらインターネットをかたるフィッシング (2022/06/17)

https://www.antiphishing.jp/news/alert/sakurainternet_20220617.html

Evernote をかたるフィッシング (2022/06/22)

https://www.antiphishing.jp/news/alert/evernote_20220622.html

三井住友カードをかたるフィッシング (2022/06/22)

https://www.antiphishing.jp/news/alert/smbccard_20220622.html

三越伊勢丹をかたるフィッシング (2022/06/24)

https://www.antiphishing.jp/news/alert/mistore_20220624.html

クレジットカードの利用確認を装うフィッシング (2022/06/24)

https://www.antiphishing.jp/news/alert/creditcard_20220624.html

参考情報

https://www.jpcert.or.jp/at/2022/at220006.html