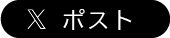

これまでも「主要ブラウザの TLS1.0/1.1 無効化」について情報を公開しましたが、米 Google は 2022 年 2 月 1 日(現地時間)にデスクトップ向け「 Google Chrome 98 」をリリースしました。 このリリースにより、TLS1.0/1.1 が完全無効化され、TLS1.0/1.1 を利用している Web サーバでは、エラー画面が表示され、アクセスすることができなくなりました。 なお、Microsoft Edge や Mozilla Firefox などの主要ブラウザの最新版でも同様に、完全無効化されています。

※2022年2月18日時点の情報に基づいて記載

TLS1.0/1.1 無効化について

2018 年 10 月、インターネット技術特別調査委員会(IETF)が、TLS1.0/1.1 を非推奨したことから、主要ブラウザは 2020 年に同プロトコルの無効化を発表していました。

TLS1.2 が有効になっていない Web サーバの場合、主要ブラウザからの接続ができなくなるため Web サーバの設定変更、もしくは最新プロトコルへの対応が可能な Web サーバのバージョンアップなどの対応が必要です。 今回の変更による影響を正しく理解し、適切に対策を行っておくことを推奨します。

■ Web サーバの設定チェックについて

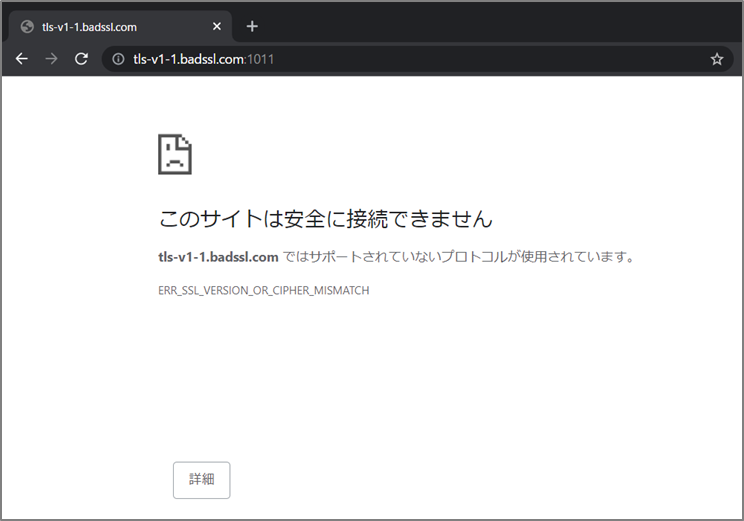

Web サーバがどの通信プロトコルが設定されているのか、以下のツールを利用することで、確認することができます。

Check web security

https://www.digicert.com/help/

ツールによる確認方法

- ① に目的のサイト URL を入力し、「 Check for common vulnerabilities 」を有効(✔)にして、下の 「 CHECK SERVER 」 を押す。

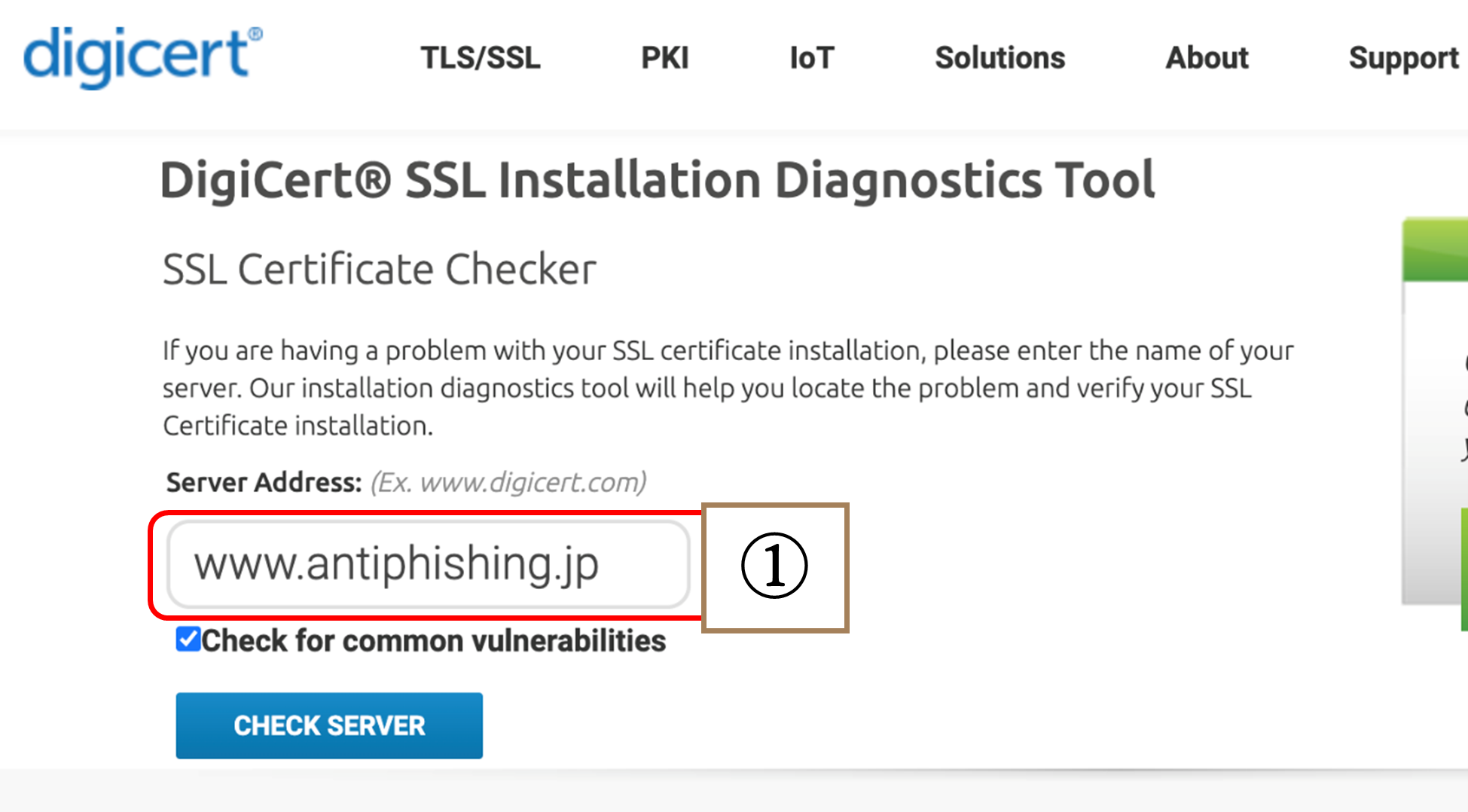

- 入力したサイト URL にて設定されている通信プロトコルが、② Protocol Support 欄に表示される。

TLS1.2 が設定されていない場合には、Web サーバの設定変更、もしくは Web サーバのバージョンアップなどの対応が必要です。今後、危殆化する恐れのある TLS1.2 より前の通信プロトコルについては、設定を無効にすることを推奨します。

最後に

TLS が有効な HTTPS サイトであっても、適切な設定や更新作業が行われないことで利用者を危険にさらしてしまう可能性があることを認識し、利用者が常に安心してアクセスできる状態であるように努めることが Web サイト運営者に求められます。

また、Web サイトの利用者は、各 Web ブラウザのセキュリティに対して適切な認識を持ち、Web サイトそのものが安全に運営されているか確認を行うことを推奨します。

関連情報

証明書普及促進ワーキンググループでは、DV、OV、EV の 3 種類のサーバ証明書の扱い方について、Web サイトを運営する側 (事業者) 向けにも記事を公開しています。

・常時 SSL に向けてサイト運営者が知っておくべき基礎知識 (2019/04/17)

https://www.antiphishing.jp/report/wg/_ssl_baseknowledge.html

・SSL/TLS サーバ証明書のユースケースついて (2018/03/29)

https://www.antiphishing.jp/report/wg/_sslusecase_20180329.html

<証明書普及促進 WG >

主査:田上 利博 (サイバートラスト株式会社)

副主査:稲葉 厚志 (GMO グローバルサイン株式会社)

<会員組織>

石川 堤一 (キヤノンマーケティングジャパン株式会社)

加藤 孝浩 (トッパン・フォームズ株式会社)

輿石 達哉 (セコムトラストシステムズ株式会社)

古関 孝生 (セコムトラストシステムズ株式会社)

中村 圭祐 (デジサート・ジャパン合同会社)

林 正人 (デジサート・ジャパン合同会社)

町田 隼人 (株式会社日本レジストリサービス)

山賀 正人 (CSIRT 研究家)

米谷 嘉朗(株式会社日本レジストリサービス)

<本件に関するお問い合わせ先>

<報道関係からのお問い合わせ先>