フィッシング対策協議会(東京都中央区、会長:岡村 久道)の証明書普及促進ワーキンググループ(主査:田上 利博)は、日本国内のフィッシング詐欺における、「送信ドメイン認証技術「 DMARC 」の導入状況と必要性について(以下、本解説ドキュメント)」を公開しました。

はじめに

フィッシング対策協議会で統計をとっているフィッシング報告件数は、 2023 年 1 月から 12 月までの報告件数は過去最高の 100 万件を超え、 2022 年と比較して約 1.2 倍となりました。さらに月次の報告件数においては、 2024 年 10 月には 18 万件に達し過去最高値となり、 11 月も 18 万件近い報告件数となっています。

2023 年も送信元メールアドレスに正規サービスのドメイン名を使用した「なりすまし」送信メールが継続しています。観測しているメールアドレスで受信したフィッシングメールのうち、平均で 74.9 %、最大で 91.9 %が「なりすまし」送信メールでした。「なりすまし」送信メールを排除するためには、正規サービスから送信されたメールであることを認証できる送信ドメイン認証技術( DMARC )が有効です。

(引用)フィッシング対策ガイドライン 2024 年度版/フィッシング報告状況( 2024 年 10 月)

米国では、2017 年 10 月に米国連邦政府機関が送信ドメイン認証技術「 DMARC(ディーマーク Domain-based Message Authentication, Reporting, and Conformance)」への準拠を義務付ける指令を、国土安全保障省から受けました。この指令とは、拘束的運用指令( BOD )18-01「電子メールと Web セキュリティ」に関するものです。この要件は、Cybersecurity and Infrastructure Security Agency ( CISA )によって発行された数多くの Binding Operational Directive ( BOD ) 18-01の1つです。2018 年 10 月時点で、米国政府機関ドメインの 3 分の 2 以上の 66 %で DMARC を実装しています。

(出典)Cybersecurity and Infrastructure Security Agency(CISA)「BOD 18-01: Enhance Email and Web Security」

日本国内では 2023 年 2 月に、経済産業省・総務省・警察庁が連名で、クレジットカード番号などの不正利用の原因の一つであるフィッシング被害の増加にあたり、クレジットカード会社などに対して、送信ドメイン認証技術( DMARC )の導入をはじめとするフィッシング対策の強化を要請しています。

(出典)総務省「クレジットカード会社等に対するフィッシング対策強化の要請」

これらのことからも、 DMARC の導入をはじめとするフィッシング対策強化の必要性が高いことが解ります。

DMARC 導入率の調査結果

サイバーセキュリティを手掛ける日本プルーフポイント株式会社と株式会社 TwoFive の 2 社が、なりすましメール対策に有効な DMARC の導入率を調査した結果を発表しています。

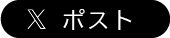

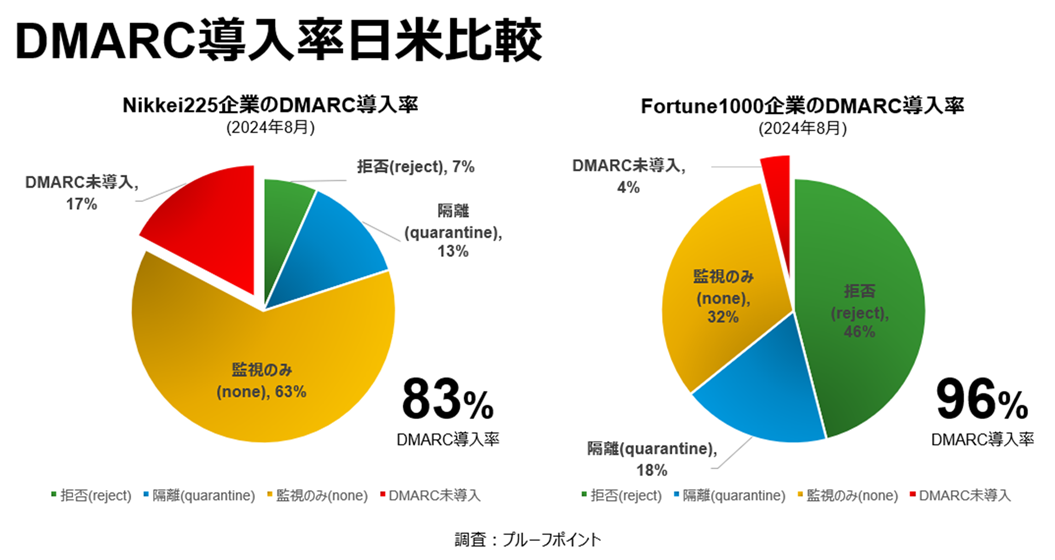

2024 年 9 月、日本プルーフポイントは、日経 225 企業および米フォーチュン 1000( Fortune 1000 )企業を対象に、 DMARC 導入状況の調査結果を公表しています。

それぞれの DMARC 導入率は、以下のような結果となっています。

- Nikkei 225 企業:83 %

- Fortune 1000 企業:96 %

しかし、 DMARC ポリシーレベルについて日本企業では「監視のみ( none : 63 %」「隔離( quarantine ): 13 %」「拒否( reject ): 7 %」であるのに対し、米国企業では「監視のみ: 32 %」「隔離: 18 %」「拒否: 46 %」と拒否( reject )の比率が高く、 DMARC 運用の厳格さが大きく異なっています。

(出典)日本プルーフポイント「日米企業におけるなりすましメール対策の状況調査」

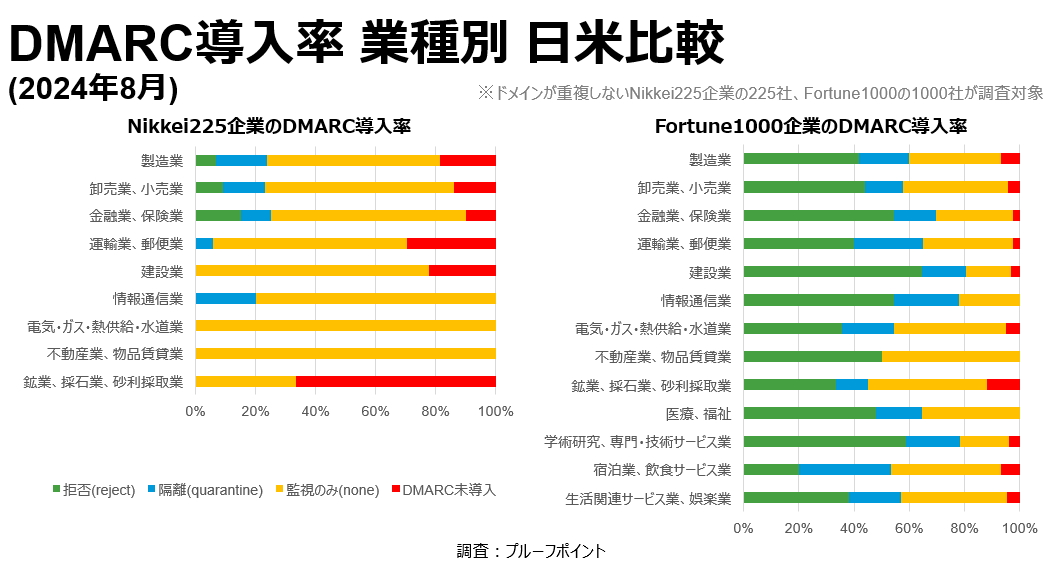

また、株式会社 TwoFive は、「国内 DMARC 統計とその傾向 2024 年 7 月版」を公開しています。同レポートによると、 2024 年 6 月時点での金融機関(銀行、証券、保険、その他金融)全体での DMARC 導入率は、79.5 %でした。

(出典) TwoFive 「 国内 DMARC 統計とその傾向 2024 年 7 月版」

DMARC 導入後の適切な設定の必要性

DMARC 導入と設定は適切に行う必要があり、迷惑メール対策推進協議会 技術ワーキンググループが公表する「送信ドメイン認証技術 DMARC 導入ガイドライン」が参考になります。

同ガイドラインには、以下のように記述されており段階的に「隔離」「拒否」とポリシー強度を上げていくことを推奨しています。

送信ドメイン認証技術 DMARC をメール送信側で導入するためには,SPF あるいは DKIM のいずれかの導入が必要になります.また SPF と DKIM の両方を導入することで,正しく送信されたメールが受信側で DMARC で認証できるメールをより増やすことが期待できます.SPF, DKIM, DMARC いずれの技術も,対象とする送信ドメイン名に対して DNS への設定が必要になりますので,当該ドメイン名の管理者が設定する必要があります.

- メールの送信ドメインに DMARC レコードを設定することで DMARC を導入する,導入に際しては SPF あるいは DKIM を送信側として導入しなければならない

- メール送信側として DMARC を導入する場合,SPF と DKIM の両方を導入した方が良い

DMARC レコードで設定しなければならない重要な情報にポリシーがあります.これは,認証が失敗したときの取り扱いをメール送信側がメール受信側に示す情報になります.メール送信者がメール受信者に受け取ってほしいと考えるメール全てが,DMARC で必ず認証できる確証がない場合は,ポリシーを none(p=none) から設定すべきです.ポリシーの強度をより上げていくことで (p=quarantine や p=reject),なりすましメールがメール受信者に届くことを抑制することができます.ポリシーの強度を上げていくためには,DMARC レポートを受信し,送信したメールの DMARC 認証の結果を確認し,SPF, DKIM を含めた設定が正しく認証できるようになっているかを確認するといった方法があります.

- DMARC のポリシー設定は,p=none から始めて認証結果を確認することで p=quarantine, p=reject と強度を上げていく方が良い

- DMARC のポリシー強度を上げるためには,DMARC レポートを受信し,認証結果を把握した上で判断していくことを勧める

(出典)迷惑メール対策推進協議会 技術ワーキンググループ「送信ドメイン認証技術 DMARC導入ガイドライン」

まとめ

日本国内でも DMARC の導入は進んでいるものの「監視のみ」としている割合が米国に比べ高くなっており、ポリシー強度を「隔離」や「拒否」に引き上げていくことが必要となります。特に「監視のみ」や「隔離」のままでは、フィッシング対策としては効果が出ていないことが指摘されており、「拒否」にあげることにより初めてフィッシング対策となります。

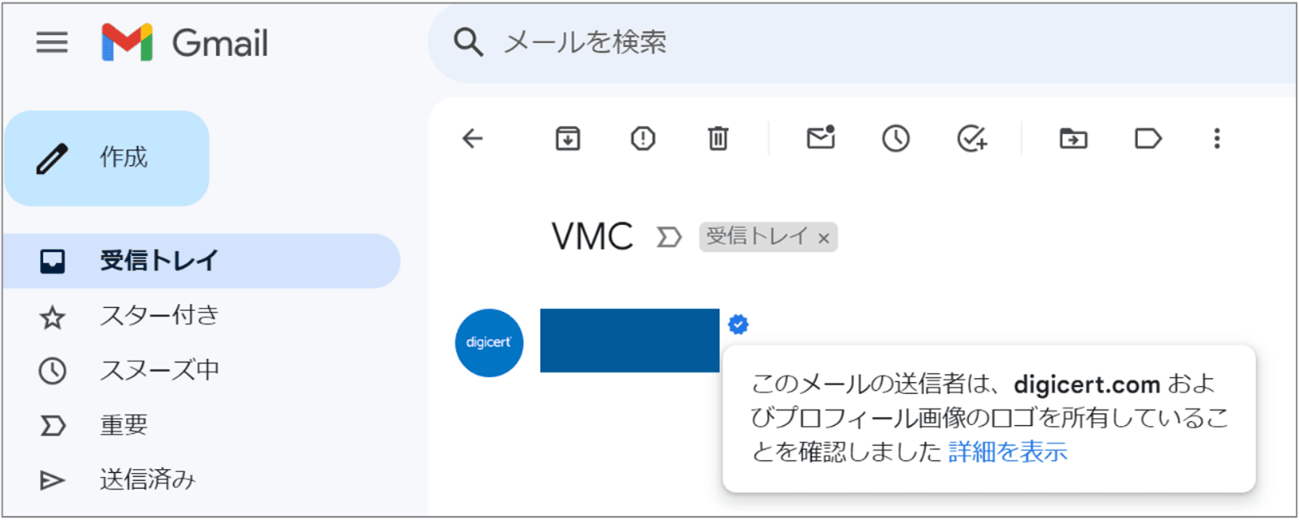

さらに、DMARC のポリシー強度を「隔離」や「拒否」に引き上げることによって可能となる正規メールへのブランドアイコンやロゴをメーラーに表示するメール規格、 BIMI( Brand Indicators for Message Identification )との併用も増えています。アイコン表示されるためには電子証明書を取得するための厳しい認証要件を満たす必要がありますが、 DMARC 対応状況をメールのヘッダー情報から確認しなくても正規のメールを視覚的に認識できることは利用者に安心してメールを開くことができる効果が期待されています。

BIMI 対応メールサービス( 2024 年 12 月現在:日本市場で提供されているサービス例)

- Gmail

- Apple iCloud メール

- au メール

ブラウザー版 Gmail での表示

モバイルアプリ版 Gmail での表示

<証明書普及促進ワーキンググループ 構成メンバー>

主査:田上 利博 (サイバートラスト株式会社)

副主査:稲葉 厚志 (GMOグローバルサイン株式会社)

<会員組織>

市原 創(キヤノンITソリューションズ株式会社)

林 正人(デジサート・ジャパン合同会社)

加藤 孝浩(TOPPANエッジ株式会社)

喜多 浩之(セコムトラストシステムズ株式会社)

古関 孝生(セコムトラストシステムズ株式会社)

佐藤 桂史郎(一般財団法人日本情報経済社会推進協会)

東條 雅史(一般財団法人日本情報経済社会推進協会)

中田 健志(株式会社日本レジストリサービス)

中津 圭輔(HENNGE株式会社)

福田 誠(HENNGE株式会社)

又江原 恭彦(株式会社ラック)

<本件に関するお問い合わせ先>

<報道関係からのお問い合わせ先>