更新の理由について

主要ブラウザーであります、Google Chrome と Microsoft Edge が 2022 年 3 月にバージョン 100 がリリースされ、Mozilla FireFox も 2022 年 5 月にバージョン 100 がリリースされました。

また、Microsoft Internet Explorer(IE)バージョン 11 が 2022 年 6 月 15 日をもってサポートが終了しています。

Chrome 103(Windows)

FireFox 102(Windows)

Edge 103(Windows)

EV サーバー証明書の確認方法

フィッシング対策協議会のサイトに掲載されているフィッシング対策ガイドラインにおいて、利用者が正規サイトであることを判別可能とするために、サイト運営者がとり得る対策として「サーバー証明書の導入」が推奨されています。 利用者が Web サイトにアクセスした際に、アドレスバーに鍵マークが表示され、設定されているサーバー証明書が EV 証明書である場合は、不正なサイトへアクセスしてしまうことを未然に防ぐ可能性が格段に上がります。

フィッシング対策ガイドラインより引用:

"HTTPS による暗号通信には、機密性保護に加え、アクセスしている Web サーバの正当性(ドメイン名を含めたサーバ名と運営者との関係について認証局が確認をとっているということ)を検証する機能が備わっている。Web サイト、Web サービスに関する緊急時の連絡先およびガイダンスなど、Web サイト運営者から正しく情報を伝える必要のあるページと個人情報を入力させるページは HTTPS でのアクセスを必須とし、利用者が Web サイト運営者からページコンテンツが提供されていることを確認する手段を提供することが望ましい。Web サイトで用いるサーバ証明書の種類については、フィッシング対策の観点からは DV(Domain Validation)ではなく、OV(Organization Validation)もしくは EV(Extended Validation)であることが望ましい。特に、EV は Web サイト運営者の実在確認を厳格に実施した上で発行されるため、高い信頼を提供することができる。"

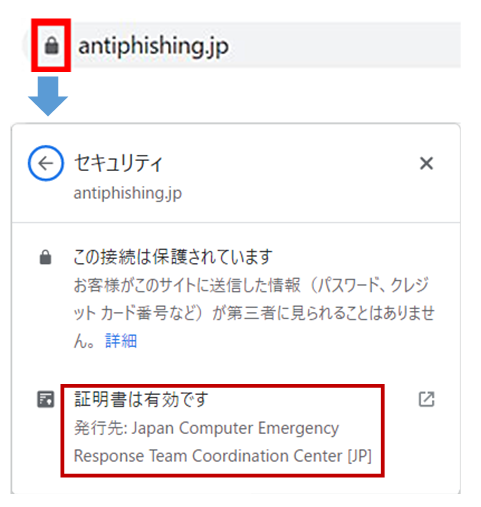

ブラウザーにおける鍵マークの確認は、サーバー証明書が正しく設定されているサイトにおいては、以下の画像のようにアドレスバーに鍵マークが表示されます。

しかし、鍵マークが表示されていれば必ずしも安全というわけではありません。

鍵マークをクリックすることで、設定されているサーバー証明書を表示させることができますが、サーバー証明書に記載された情報からサイトを運営している組織を確認することが必要です。ただし、サーバー証明書の種類によっては、運営組織名が記載されないものがありますので、この点は注意が必要です。

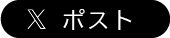

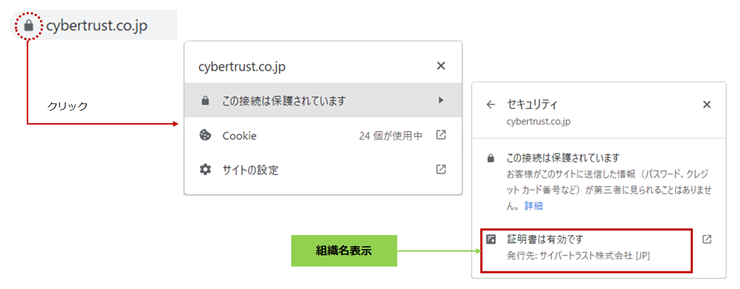

主要ブラウザーのアップデートが行われたことで、EV サーバー証明書の確認方法について変更されています。主要ブラウザーの過去のバージョンでは、EV サーバー証明書が正しく設定されている Web サイトにおいては、アドレスバーの先頭にサイトを運営している組織名が表示されていました。主要ブラウザーのアップデートにより、表示される情報が鍵マークのみとなり、どこの組織が運営しているサイトであるかが一目では識別できなくなり、意図した組織が運営している Web サイトであるかどうかを確認するためには表示されているアドレスバーの鍵マークをクリックすることが必要です。

Google Chrome 103 におけるアドレスバーの表示例

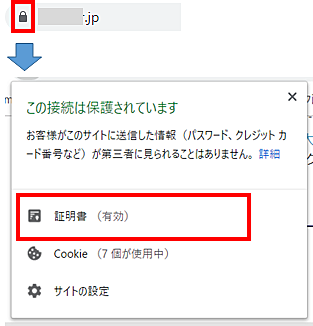

しかし、上記のような方法でサイトを運営する組織を確認することが可能なのは EV サーバー証明書のみであり、DV サーバー証明書や OV サーバー証明書については、以下のような表示になります。

EV サーバー証明書とは異なり、鍵マークのクリックを行っても証明書が有効であるかどうかが表示されるだけで、サイトの運営組織名までは表示されません。

ガイドラインには、この他にも不正なサイトへのアクセスを避けるために利用者が行える対策を記述しています。 例えば、サイトの URL が正しいものであるかについて、特に初回のアクセス時には気を付けるべきですが、利用者カードや請求書などで確認して直接アドレスバーに入力することや利用されているドメインが、どの組織によって取得されているのかを Whois と呼ばれる登録ドメインのデータベースで検索し確認することも有効です。

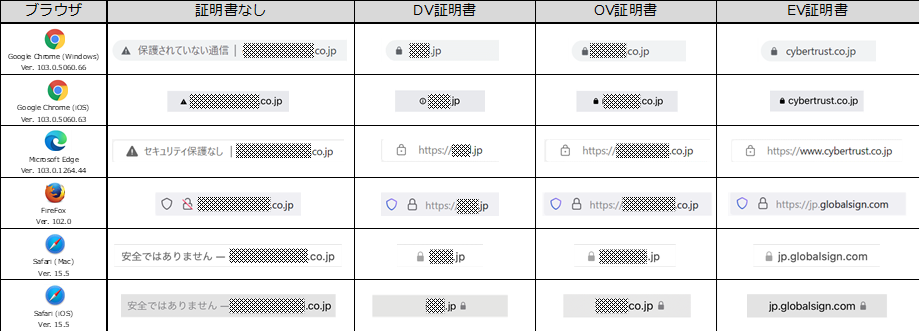

各ブラウザーによるサーバー証明書の表示の違い

各ブラウザーによって、有効な証明書の表示に違いがあります。以下はその違いを理解するためにブラウザーのアドレスバーをキャプチャしたものです。

サーバー証明書のタイプによる表示の差がないため、アドレスバーの表示だけでは DV、OV、EV の中でどのサーバー証明書を使っているのか判断できません。Windows 版Chrome、Firefox や Edge は、前述の「■ EV サーバー証明書の確認方法」に沿ってアドレスバーの鍵マークをクリックすることで、意図した組織が運営している Web サイトであるかどうかを確認することができます。

なお、これらの表示結果は、現状では各ブラウザーによる独自の仕様であり、バージョンの違いおよびバージョンアップの適用状況などにより表示が異なる可能性があります。

証明書普及促進ワーキンググループでは、定期的にこのアドレスバーの表示についてお知らせしていきます。

各ブラウザーのアドレスバー表示

※ 2022 年 7 月 1 日時点

目的のサイトがどのサーバー証明書を利用しているかについて

上記の表示の違いから、目的のサイトがどの種類のサーバー証明書を利用しているのか不明瞭なため、判断に困る場合があります。その際には以下のサービスを利用することで、利用しているサーバー証明書の種類を確認することができます。

【確認方法はこちら】

証明書を使ったフィッシングサイトに要注意

「https://」で始まるサーバー証明書付きフィッシングサイトは継続して発生しています。当協議会が発信しているフィッシング緊急情報の約 30 %(2019 年 7 月から 9 月)のフィッシングサイトに DV 証明書が使われていました。DV サーバー証明書はドメイン名の管理権限のみを確認して発行する証明書であるため、正規サイトに酷似した(一部の文字を変えたり足したりする等の)ドメイン名でも登録することができ、サーバー証明書を使ったフィッシングサイトを設置することが誰でも可能となってしまいます。ゆうちょ銀行や三井住友カード、MyJCB など、国内の銀行やクレジットカード会社、さらに鉄道会社や LINE を騙ったフィッシングにもサーバー証明書を使ったフィッシングサイトが見つかっており、注意が必要です。

[フィッシングサイトなのに証明書が使われている?] はこちらです。

三井住友銀行をかたるフィッシング (2019/09/26)

https://www.antiphishing.jp/news/alert/smbc_20190926.html

東京メトロをかたるフィッシング (2019/08/30)

https://www.antiphishing.jp/news/alert/tokyometro_20190830.html

最後に

今回のアドレスバーの表示変更により、設定されている証明書が EV サーバー証明書であることを一見して識別できなくなりました。ただし、EV 証明書の厳格な発行基準に変わりはなく、鍵マークを 1 クリックしてサイト運営組織名を確認することが、安全なサイトへのアクセスであることを確認できる重要な手段の一つであることに変わりはありません。

アドレスバーの表示がシンプルになったことで、サーバー証明書が未設定の場合に表示される「安全ではありません」などの表記が目立つことになるため、Web サイト運営におけるサーバー証明書設定の必要性がより高まったといえるでしょう。

なお、サーバー証明書が設定されている HTTPS サイトであっても、フィッシングサイトや偽サイトの可能性があります。多くは DV 証明書が設定されたものですが、サーバー証明書が設定されているフィッシングサイトの割合が増加しています。

ブラウザーの表示に対して適切な認識を持ち、また証明書確認サービスを利用することで証明書の種類や Web サイトに掲載されている情報に疑わしい点がないか確認を行うことをお勧めします。

関連情報

証明書普及促進ワーキンググループでは、DV、OV、EV の 3 種類のサーバー証明書の扱い方について、Web サイトを運営する側 (事業者) 向けにも記事を公開しています。

・常時 SSL に向けてサイト運営者が知っておくべき基礎知識 (2019/04/17)

https://www.antiphishing.jp/report/wg/_ssl_baseknowledge.html

・SSL/TLS サーバー証明書のユースケースついて (2018/03/29)

https://www.antiphishing.jp/report/wg/_sslusecase_20180329.html

<証明書普及促進 WG >

主査:田上 利博 (サイバートラスト株式会社)

副主査:稲葉 厚志 (GMOグローバルサイン株式会社)

<会員組織>

大泰司 章(一般財団法人日本情報経済社会推進協会)

加藤 孝浩 (トッパン・フォームズ株式会社)

輿石 達哉 (セコムトラストシステムズ株式会社)

古関 孝生 (セコムトラストシステムズ株式会社)

佐藤 桂史郎(一般財団法人日本情報経済社会推進協会)

高倉 万記子(一般財団法人日本情報経済社会推進協会)

中村 圭祐 (デジサート・ジャパン合同会社)

林 正人 (デジサート・ジャパン合同会社)

町田 隼人 (株式会社日本レジストリサービス)

山賀 正人 (CSIRT研究家)

米谷 嘉朗(株式会社日本レジストリサービス)

<本件に関するお問い合わせ先>

<報道関係からのお問い合わせ先>