危殆化の恐れがある通信プロトコルの利用や Web サイトに SSL 化されていないコンテンツが含まれることによって、悪意ある第三者により情報が盗まれることや改ざんされる危険性があります。 このため、ブラウザベンダは、利用者の安全を守るために、 Web ブラウザのセキュリティを強化していますので、対策を行うことを推奨します。 ※ 2020 年 3 月 25 日時点の情報に基づいて記載

[主要ブラウザの TLS 1.0 / 1.1 無効化について]

主要ブラウザを提供する Apple 、 Google 、 Microsoft 、 Mozilla の 4 社は、2018 年 10 月、2020 年前半に Safari 、 Chrome 、 Internet Explorer 、 Edge 、 Firefox において、 TLS ( Transport Layer Security ) 1.0 / 1.1 による接続を無効化する計画を発表しました。

TLS 1.2 が有効になっていない Web サーバの場合、主要ブラウザからの接続ができなくなるため Web サーバの設定変更、もしくは Web サーバのバージョンアップなどの対応が必要です。

新型コロナウイルスが流行するなか、 Google 、 Mozilla は、 TLS 1.0 / 1.1 の無効化を一時撤回しましたが、これは一時的な対応であるため、 TLS 1.2 への対応は必要です。 今回の変更による影響を正しく理解し、ブラウザのアップデートより前に対策を行っておくことを推奨します。

■TLS 1.0 / 1.1 が無効化されるタイミング 主要ブラウザで TLS 1.0 / 1.1 が無効化されるタイミングは以下のとおりです。

| Safari | 2020 年 3 月リリース予定の Safari 13 より TLS 1.0 / 1.1 の接続を無効化し、 TLS 1.0 / 1.1 を利用した接続時に 「 このページは表示できません 」のような旨を示す画面を表示 |

| Chrome | 2020 年 1 月 13 日より、Chrome 79 以降にて TLS 1.0 / 1.1 の接続時に警告を表示 2020 年 3 月リリース予定の Chrome 81 より TLS 1.0 / 1.1 の接続を無効化し、 TLS 1.0 / 1.1 を利用した接続時に 「 接続が安全ではない 」 のような旨を示す画面を表示 |

| Internet Explorer / Edge | 2020 年前半に TLS 1.0 / 1.1 を無効化 |

| Firefox | 2020 年 3 月リリース予定の Firefox 74 より TLS 1.0 / 1.1 の接続を無効化し、 TLS 1.0 / 1.1 を利用した接続時に 「 安全な接続ができませんでした 」 のような旨を示す画面を表示 |

| 2020 年 | |||

| 1 月 | 2 月 | 3 月 | 4 月 |

| Chrome 79 以降、アドレスバーに |

TLS 1.0 / 1.1 無効化 Chrome 81 Firefox 74 Safari 13 | ||

| 2020 年前半Internet Explorer / Edge TLS 1.0 / 1.1 無効化 | |||

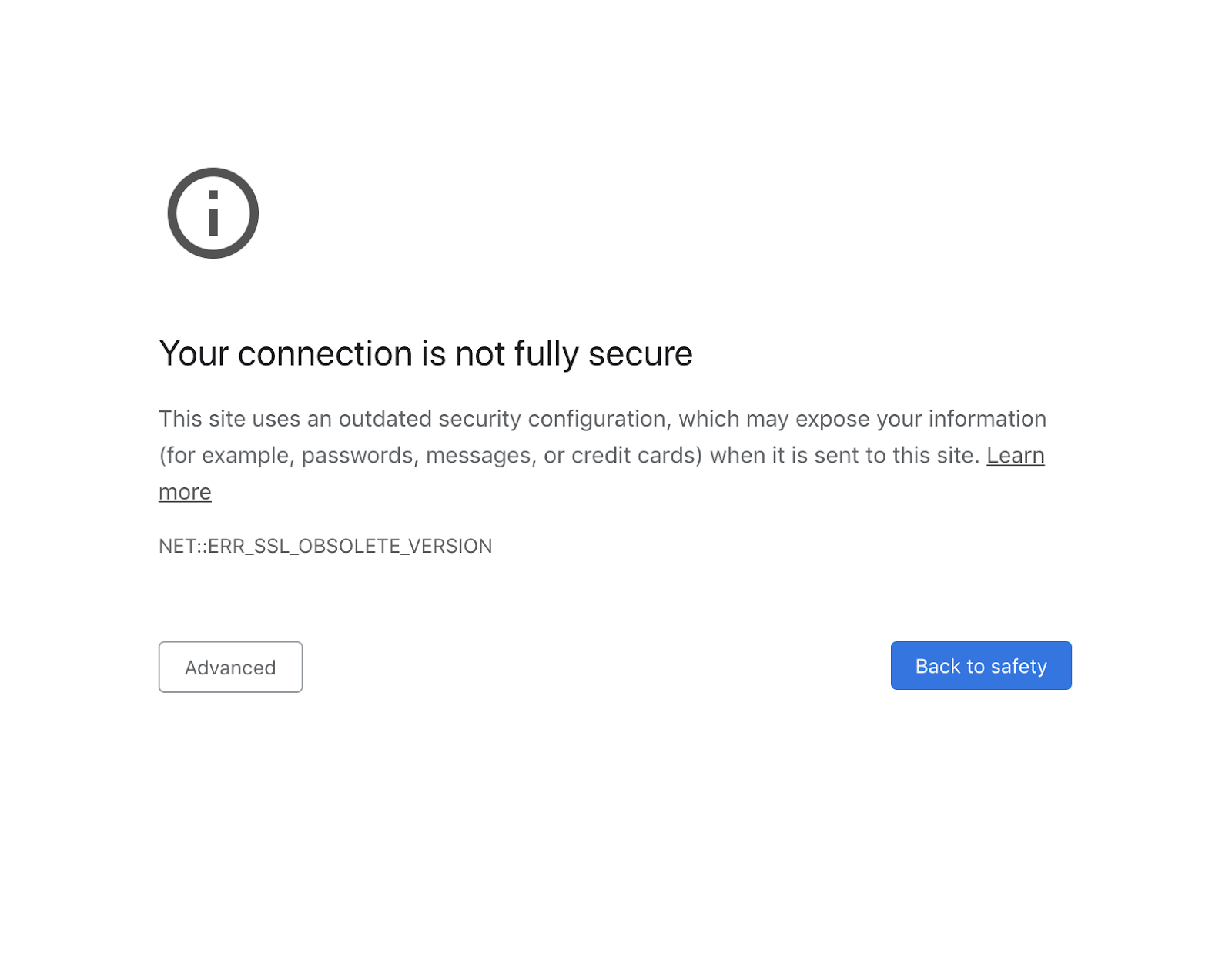

■各ブラウザの表示について TLS 1.0 / 1.1 の接続の無効化について、 Chrome や Firefox では、以下のように表示されます。

| Chrome 81 ( Windows ) ※予定(英語版)

|

| Firefox 74 ( Windows )

|

■Web サーバの設定チェックについて

Web サーバがどの通信プロトコルが設定されているのか、以下のツールを利用することで、確認することができます。

Check website security

https://ssltools.digicert.com/checker/views/checkInstallation.jsp

|

|

ツールによる確認方法

- ① に目的のサイト URL を入力し、 「 Server Configuration 」 だけを有効 ( ■ ) にして、右側の 「 Check 」 を押す。

- 入力したウェブサイト URL にて利用されている証明書の種類が、② Certificate Type 欄に表示される。

TLS 1.2 が設定されていない場合には、 Web サーバの設定変更、もしくは Web サーバのバージョンアップなどの対応が必要です。今後、危殆化する恐れのある TLS 1.1 以前の通信プロトコルについては、設定を無効にすることを推奨します。

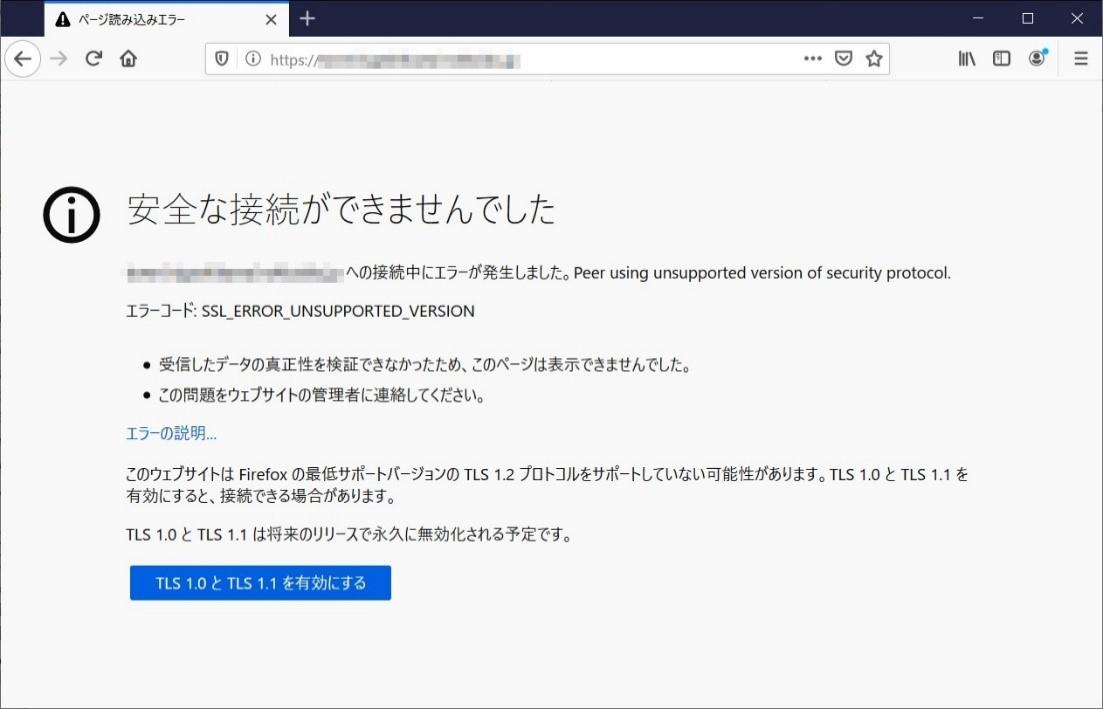

[混在コンテンツのブロックについて]

https 化されたページ内に http のコンテンツが混在しているものを混在コンテンツ ( Mixed Content ) と言います。すでに公開された Firefox 74 および今後公開予定の Chrome 80 以降、 https のページの中から http のコンテンツを呼び出す動作が含まれている場合、呼び出す URL を強制的に http → https に置き換えて呼び出す変更が行われます。

このため、サーバの http 用領域に残存しているコンテンツを https へ移行し常時 SSL 化することと外部から呼び出す URL の置き換えなどの対応が必要になります。 対応を行わない場合、ブラウザによるブロック画面の表示、コンテンツの読み込み失敗、サイトの表示崩れ・機能不全等が発生するおそれがあります。従来のブラウザバージョンでも混在コンテンツに対し 「 保護されていない通信 」 や 「 安全ではない 」と表示がされますが、今回の変更によりさらに厳しい表示がされるようになります。

| Chrome 81 ( Windows ) ※予定

|

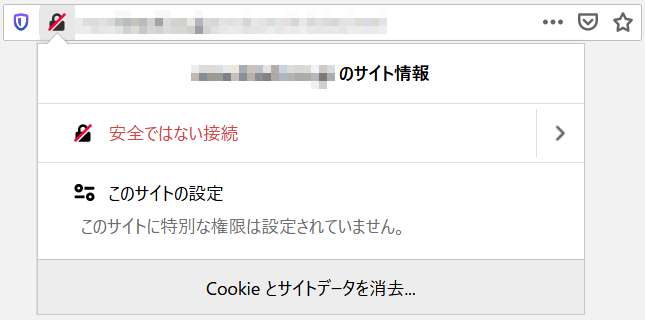

| Firefox 74 ( Windows )

|

この混在コンテンツのリスクですが、 https の通信の一部で http の通信が混ざることによりその通信でやり取りされるセッション Cookie が一部平文でやり取りされることになります。そのセッション Cookie に対して悪意を持ったハッカーがインターネット上で受信し(=盗聴し)、利用するとセッションのハイジャックやなりすましが成功する可能性があります。そのため、主要なブラウザベンダは警告の厳格化の方針を発表しています。

それでは、具体的にどのような対策が求められるのでしょうか? はじめにページに埋め込んだ HTML 、 CSS 、 js ファイル内の 「 http:// 」 で始まる記述は、 「 https:// 」 へ書き換えるなどの対応を検討する必要があります。また、ビーコンタグのように(例えば動画埋め込み、 SNS ボタン、レコメンド、アフィリエイトタグ、アクセス解析タグ、外部 js ファイルなど)外部のサービスを利用している場合も、 https の接続である必要があるため、利用中の外部サービスが提供する https サービスへの接続へ変更する必要があります。

今回の変更による影響を正しく理解し、対策を行っておくことを推奨します。

[最後に]

直近に実施となる、主要ブラウザのセキュリティ強化に対する施策についてご紹介しました。

かねてより、各ブラウザベンダは利用者の安全を守るため、各々の Web ブラウザのセキュリティを強化しています。

TLS が有効な HTTPS サイトであっても、適切な設定や更新作業が行われないことで利用者を危険にさらしてしまう可能性があることを認識し、利用者が常に安心してアクセスできる状態であるように努めることが Web サイト運営者に求められます。

また、 Web サイトの利用者は、各 Web ブラウザのセキュリティに対して適切な認識を持ち、 Web サイトそのものが安全に運営されているか確認を行うことを推奨します。

[関連情報]

証明書普及促進ワーキンググループでは、 DV 、 OV 、 EV の 3 種類のサーバ証明書の扱い方について、 Web サイトを運営する側 (事業者) 向けにも記事を公開しています。

・常時 SSL に向けてウェブサイト運営者が知っておくべき基礎知識 (2019/04/17)

https://www.antiphishing.jp/report/wg/_ssl_baseknowledge.html

・SSL / TLS サーバ証明書のユースケースついて(2018/03/29)

https://www.antiphishing.jp/report/wg/_sslusecase_20180329.html

<証明書普及促進 WG >

主査:田上 利博 (サイバートラスト株式会社)

副主査:稲葉 厚志 (GMO グローバルサイン株式会社)

<会員組織>

阿部 貴 (デジサート・ジャパン合同会社)

石川 堤一 (キヤノンマーケティングジャパン株式会社)

伊藤 健太郎 (一般財団法人日本情報経済社会推進協会)

加藤 孝浩 (トッパン・フォームズ株式会社)

白岩 一光 (株式会社日本レジストリサービス)

林 正人 (デジサート・ジャパン合同会社)

平澤 悠士朗 (セコムトラストシステムズ株式会社)

山賀 正人 (CSIRT 研究家)

<本件に関するお問い合わせ先(報道関係も含む)>

フィッシング対策協議会事務局(JPCERT コーディネーションセンター内)

E-mail: antiphishing-sec

jpcert.or.jp

※迷惑メール対策として「@」を画像に置き換えています。

※お手数ですが、上記メールアドレスをコピーしたのち「●」の部分を「@」に修正してお送りください。