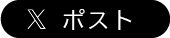

フィッシング報告件数

2025 年 6 月にフィッシング対策協議会に寄せられたフィッシング報告件数は、前月より 36,666 件減少し、192,870 件となりました。

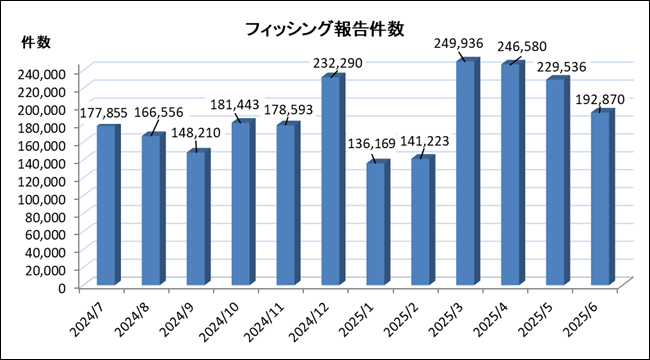

2025 年 6 月に報告を受けたフィッシングサイトの URL 件数 (重複なし) は、前月より 4,167 件増加し、60,107 件となりました。

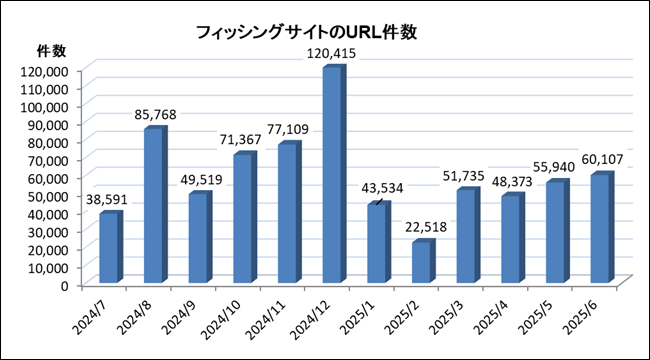

2025 年 6 月に報告を受けたフィッシングに悪用されたブランド件数は、前月より 3 件増加し、94 件となりました。

2025 年 6 月のフィッシング報告件数は 192,870 件となり、2025 年 5 月と比較すると 36,666 件、約 16.0% 減少しました。

メールサービスを運用している事業者および組織では、セキュリティ上、正しく逆引き設定がされていない IP アドレスからのメールは受け取らず一時的なエラーを返したり、再送制御 (グレイリスト) や流量制限の機能を組み込む等の対策を検討してください。

Gmail 送信者ガイドラインでは逆引き設定は対応必須となっており、現在では正規サービスのメールについては、基本的に逆引き設定された IP アドレスからのみ送られてくると考えられるため、不正メールのみを排除する効果が期待できます。

大量の不要な不正メールは受信者がそれらに対応する時間やさまざまな IT リソースを奪い、大きな損失となっています。

必要なメールのみ受け取れるよう、対策を検討してください。

普段から注意していて自分はフィッシングには騙されない、と考えていても、昨今の本物と見分けのつかないフィッシングメールに騙され、情報を入力して被害に遭うケースが急増しています。ID とパスワードが知られてしまっても、それだけではログインできないよう、利用しているオンラインサービスでパスキーや多要素認証が利用できる場合は、必ず設定してください。

フィッシングか否かの判断に迷う不審なメールや SMS を受け取った場合は、各サービス事業者の問い合わせ窓口やフィッシング対策協議会 (info@antiphishing.jp) まで、ご報告ください。

【報告方法】はこちら

大和証券をかたるフィッシング (2025/06/16)

金融庁: インターネット取引サービスへの不正アクセス・不正取引による被害が急増しています

https://www.fsa.go.jp/ordinary/chuui/chuui_phishing.html

フィッシングサイトの URL 件数

フィッシングに悪用されたブランド件数

総評

報告数全体のうち Apple をかたるフィッシングは約 16.4 %、SBI証券 をかたるフィッシングは約 11.3% と急減、ANA をかたるフィッシングは約 10.3 % と増加傾向となりました。次いで 1 万件以上の報告を受領した Amazon、NTTドコモをかたるフィッシングの報告をあわせると、全体の約 50.5 % を占めました。また 1,000 件以上の大量の報告を受領したブランドは 27 ブランドとなり、これらを合わせると全体の約 94.0 % を占めました。

分野別では、報告数全体に対する割合は、EC 系 約 25.5 %、クレジット・信販系 約 21.2 %、証券系 約 15.5 %、航空系 約 10.3 %、モバイル系 約 6.0 %、金融(銀行)系 約 5.7 %、配送系 約 4.4 % となり、前月と比較すると特に証券系は大きく減少し、航空系、モバイル系、金融(銀行)系、配送系は増加傾向となりました。

フィッシングに悪用されたブランドは 94 ブランドとなり、クレジット・信販系 20 ブランド、証券系 13 ブランド、金融(銀行)系 11 ブランド、通信事業者・メールサービス系 9 ブランド、配送系 6 ブランド、EC 系 6 ブランド、オンラインサービス系 6 ブランドとなり、前月に引き続き、証券系の新規ブランドが増えました。

SMS から誘導されるフィッシング (スミッシング) については、クレジットカード系、電力系ブランドをかたる文面および宅配便の不在通知を装う文面が多く報告されました。また Google メッセージの RCS チャットで送信されたフィッシングメッセージの報告も少数ですが受領しています。スミッシングへの対策については、「事業者のみなさまへ」「利用者のみなさまへ」を参考にしてください。

2025 年 6 月のフィッシングサイトの URL 件数は 60,107 件となり、2025 年 5 月と比較すると 4,167 件増加しました。

報告全体の URL (重複あり) の TLD 別では .cn 約 26.6 % となり急増しました。次いで 1 万件以上の大量の報告を受領した TLD は .com 約 24.0 %、.asia 約 14.1%、.top 約 8.8 %、.cc 約 5.7 % となり、あわせると報告全体の約 79.2 % を占めました。

また 1,000 件以上の報告を受領した TLD は .goog 約 4.4 %、.cyou 約 3.8 %、.sbs 約 3.7 %、.jp 約 2.8 %、.live 約 1.4 %、.group 約 1.0 % となりました。

重複なし URL では Google 翻訳の URL をリダイレクト元として悪用するケースが先月に引き続き多く、約 14.0 % を占めました。

ある調査用メールアドレス宛に 6 月に届いたフィッシングメールのうち、メール差出人に実在するサービスのメールアドレス (ドメイン名) を使用した「なりすまし」フィッシングメールは約 38.7 % と増加傾向となりました。

送信ドメイン認証技術 DMARC のポリシーが reject (認証失敗したメールは受信拒否) または quarantine (認証失敗したメールを迷惑メールフォルダー等へ隔離) で、フィルタリング可能な なりすましフィッシングメールは約 9.7 %と急減、DMARC ポリシーが none (認証成功・失敗したメールを両方区別なく素通し) または DMARC 対応していないドメイン名のなりすましフィッシングメールは約 29.0 % と急増し、DMARC 正式運用 (reject/quarantine) ではないドメイン名がなりすまし送信で狙われる傾向となりました。

独自ドメイン名による非なりすましメール配信は約 61.3 %、そのうち DMARC に対応して認証成功 (dmarc=pass) したメールは約 23.4 % となり、送信ドメイン認証結果によりフィルターをすり抜けようとする試みが急増しました。

逆引き (PTR レコード) 設定がされていない IP アドレスからの送信は前月は一時的に減少しましたが、6 月は再び増加し約 91.0 % を占めました。

6 月のフィッシングメール送信元 IP アドレスの逆引き結果は、.cn 約 4.4 %、.br 約 2.1%、.com 約 0.9% となりました。

また .cn や .com の独自ドメイン名を PTR レコードに設定していた送信元 IP アドレスは特定のホスティングサービスに集中しており、逆引き設定済の約 56.4 %を占めていました。

逆引き設定は対象の IP アドレス管理を行っている事業者が管理しており、手軽に設定変更できるホスティングサービスは多くないため、このように集中したと考えられます。

6 月のフィッシング報告数が大きく減少した主な要因としては、各証券会社で 6 月から多要素認証の必須化を行うなど不正利用対策の強化を行った結果、フィッシングも減少傾向となったことが考えられます。

しかし各社が送ったと思われる注意喚起や多要素認証設定依頼、補償に関するメール等を装い「なりすまし」送信で誘導するフィッシングメールも確認されており、被害が続いています。

証券系以外では Apple ID や iCloud の更新手続き、決済 (カード) 情報更新、航空会社マイレージの加算、高級ホテルやレストランへの招待当選などの案内、電気/ガス料金未納、未加算ポイントの手続き、海外でのカード利用確認、検知による利用制限、月額請求、認証情報更新、宅配便配達不能通知などのメール文面による誘導も続いています。

利用者が見慣れている本物メールや、実際に起きている被害と対策に関するメールを模倣したフィッシングメールは、違和感に気付きにくく利用者も対応の必要性を感じて見てしまうため、送信ドメイン認証により正規メールにのみ表示される BIMI やブランドアイコン等、利用者に正規メールを判別可能とする対策の必要性が増しています。

メール文面に非表示のゴミ文字列を混ぜる、正規サイト URL や無関係な URL を多数混在させる、Unicode 文字を混ぜて URL を記載する、URL の BASIC 認証情報 (フィッシングサイトアクセス時には不要となる) 部分やサブドメイン名、パラメーター部分にランダムな文字列を記載するなど、迷惑メールフィルターや解析ツール等の検知を回避しようとする試みが続いています。

これらのパターンは毎週のように変更され、メールフィルター等で対策を行っても翌週には再びすり抜けが発生しています。

一方で日本語が不自然、字が間違っている、Unicode 文字で記載されていて見た目におかしい、転送しようとするとメール表示が壊れるなど、迷惑メールフィルターのすり抜けは成功しても、人間が見ると不自然さを感じるフィッシングメールも増えています。

報告上位ブランドや大きな被害の要因となった証券会社をかたるフィッシングメールなど、大量に配信されているフィッシングメールは逆引き設定がされていない IP アドレスから送られることが多く、FCrDNS (Forward Confirmed Reverse DNS) 認証を行うと判別ができるため、大きな効果が期待できます。

FCrDNS 認証は Gmail など海外メールサービスでは一般的なメールセキュリティ設定ですが、日本国内のモバイルや ISP、自組織で構築運用しているメールサービスの多くは対応が遅れています。

現在 SPF/DKIM/DMARC 認証をすべて pass し、FCrDNS 認証のみ fail するフィッシングメールが確認されており、国内メールサービスではそのようなフィッシングメールが素通りして届きやすい状況が、日本が狙われ続けている要因の一つとも考えられます。

フィッシング以外では、事業者から送られたメルマガや注意喚起、通知等の正規メールがフィッシングメールとして報告されるケースが続いています。不正なメールとしては現金/ポイント当選、支援給付金申請、仮想通貨での支払いを要求する脅迫メール、警察を装った詐欺メールなどの報告が寄せられました。このようなメールから誘導されたサイトで詐欺被害に遭った場合は、最寄りの警察署へ相談、情報提供を行ってください。

またメール本文が無くメールアドレスの到達性を確認していると思われるメールや、差出人や送信元が正規ではないが、不正なリンクが無い(誘導先が正規サイトのURL)メールなど、不審メールも多く確認されています。正規のメールではない、と判断したら、迷惑メールとして利用しているメールサービスへ報告してください。

事業者のみなさまへ

また DMARC ポリシーに従ったメールの配信を行い、ウェブメールやメールアプリなどでは利用者の判断を助けるため、送信ドメイン認証の結果に基づいた「認証失敗」等の警告表示ならびに認証対象としたドメインの確認方法を提供してください。

オンラインサービスを提供している事業者は、DMARC レポートで正規メールが利用者に届いていることを確認しながら、ポリシーを reject に変更する計画を立ててください。

現在、事業者規模の大小問わず、ドメイン名を悪用したなりすましフィッシングメール配信が確認されています。quarantine では迷惑メールとして届くため、受信者は正規メールも迷惑メールとして認識するようになります。

メールからのコンバージョン率が下がっている場合は、ドメイン名=ブランドへの信頼度が低下しているため、ブランドロゴ、アイコン、マーク等の正規メール視認性向上を行い、利用者へ十分に啓発を行ってください。

特に DMARC で認証成功したメールにブランドロゴを表示する BIMI (Brand Indicators for Message Identification) は認証マーク証明書 (VMC : Verified Mark Certificates) 取得時に対象ブランドに対する第三者認証が行われており、EV SSL サーバー証明書と同様に審査基準に応じた信頼性を担保しています。

BIMI のロゴ表示は日本では特にモバイル系メールアドレスでのカバー率が高く、現在は Gmail、Apple iCloud メール、auメール、ドコモメール、ソフトバンクなどが対応しており、フィッシングメールに紛れた正規メールを判別できるようになるため、契約者(利用者)へメールを配信している事業者は BIMI への対応を検討してください。

S/MIME は偽の署名ファイルを添付したメールが確認されているため、利用する場合は検証方法を十分に周知するとともに、検証できない環境を利用している利用者のために、ブランドロゴ、アイコン、マーク等の併用も検討してください。

日本政府も 2024 年 6 月の犯罪対策閣僚会議において詐欺対策としての DMARC への対応促進を発表して以降、各方面への DMARC 対応要請が行われ、2025 年 4 月に開催された同会議にて、引き続き関連省庁が連携し、必要に応じたフォローアップや受信拒否を要求するポリシーでの運用の働き掛けを実施していくことが決定しました。

これらの要請を受けて、DMARC ポリシーを quarantine/reject へ変更する事業者も増えていることから、DMARC 正式運用はメールセキュリティにおける基本的な要件となってきていると考えられます。

また、詐取された認証情報の不正利用への対策として、パスキーなど ID/パスワード以外の多要素認証方法も追加するなどの認証強化を検討してください。

盗まれた ID/パスワードにより不正ログインされ、 2025 年 1 月から 6 月にかけて 5,700 億円以上の不正取引が発生した証券業界では、多要素認証を必須化する動きとなっています。

オンラインでのクレジットカード決済に対応している EC 加盟店は、2025 年 3 月に新版が公開された 「クレジットカード・セキュリティガイドライン」において、EMV 3-Dセキュアへの対応に加え、会員サイトへの不正ログイン対策が要請されています。

現在、クレジットカード決済に対応しているオンラインサービスを運用している場合はご確認ください。

SMS 認証併用の際にはスミッシング対策として、「0005」で始まる国内モバイルキャリア共通の SMS 発信用の共通番号(共通ショートコード) 等を使う、正規メッセージには URL は記載しない、認証コードのメッセージにその用途や本物の入力画面照合のためのキーワードを記載する等を検討し、利用者にはそれらを確認するよう、啓発を行ってください。

利用者のみなさまへ

また○や□の囲み文字、斜体や太字など、見た目に不自然な文字で記載されたリンクはフィッシングサイトや危険なサイトに誘導される可能性があるので、アクセスしないようご注意ください。

大量のフィッシングメールが届いている場合は、そのメールアドレスが漏えいしていることを意味します。漏えいした情報は犯罪者間で売買され、消すことができません。参考情報の「なりすまし送信メール対策について : 送信ドメイン認証に対応するメリット」を参考に、正規メールにアイコンが表示されるなどのフィッシング対策機能が強化されているメールサービスに新たにメールアドレスを作成し、オンラインサービスへ登録しているメールアドレスを切り替えていくことを検討してください。

フィッシングサイトに入力した情報を、犯罪者が裏で本物のサイトへ入力し、SMS 認証コード等も詐取して二要素認証を突破して、登録情報を変更したり、不正利用するケースが確認されています。身に覚えがない決済や登録変更の通知がきた場合は、送信ドメイン認証でアイコンが表示されている等、正規メールであるか否かを確認した上で、サービスのサポート窓口へ対応について相談してください。

スマートフォンのアプリやブラウザーではパスワードマネージャーが利用できます。自分で登録した正規サイトにのみ ID とパスワードを自動投入するため、フィッシングサイトのような偽サイトには反応しません。パスワードの代わりにパスキーを利用すると、自分のスマートフォンでのみパスワードレスでログインできる等、より利便性と安全性が増します。普段からログインを促すようなメールや SMS を受信した際は、正規のアプリやパスワードマネージャーを使って正規のサイトへログインし情報を確認してください。クレジットカード情報や携帯電話番号、認証コード、口座情報、ワンタイムパスワード等の入力を要求された場合は、入力する前に一度立ち止まり、本当に必要な手続きなのかを確認してください。特に初めて利用するサイトの場合は、運営者情報や問い合わせ先などを確認し、似たようなフィッシングや詐欺事例等がないか、確認するようにしてください。

Android スマートフォンの場合はスミッシングから不正アプリ (マルウェア等) のインストールへ誘導される可能性があるため、日頃から SMS のリンクからのアプリのインストールは行わないよう、注意するとともに Google Play プロテクトや正規のウイルス対策アプリ等で不正なアプリ (マルウェア等) をインストールしていないか確認してください。

情報提供のお願い

今月の緊急情報

https://www.antiphishing.jp/news/alert/daiwa_20250616.html

岩井コスモ証券をかたるフィッシング (2025/06/16)

https://www.antiphishing.jp/news/alert/iwaicosmo_20250616.html

参考情報

日本証券業協会: 【重要】インターネット取引サービスを利用する投資家の皆様へ 不正アクセス・不正取引の被害急増のお知らせと大切な資産を守るためのお願いについて

https://www.jsda.or.jp/about/hatten/inv_alerts/alearts04/index.html

日本証券業協会: 多要素認証の設定必須化を決定した証券会社

https://www.jsda.or.jp/about/hatten/inv_alerts/alearts04/list_tayouso/index.html

政府会議: 令和6年6月18日 第39回 犯罪対策閣僚会議 国民を詐欺から守るための総合対策

https://www.kantei.go.jp/jp/singi/hanzai/dai39/39gijisidai.html

政府会議: 令和7年4月22日 第42回 犯罪対策閣僚会議 国民を詐欺から守るための総合対策

https://www.kantei.go.jp/jp/singi/hanzai/dai42/42gijisidai.html

経済産業省: 「クレジットカード・セキュリティガイドライン」が改訂されました

https://www.meti.go.jp/press/2024/03/20250305002/20250305002.html

なりすまし送信メール対策について : 送信ドメイン認証に対応するメリット

https://www.antiphishing.jp/enterprise/domain_authentication.html#advantages

Gmail : メール送信者のガイドライン

https://support.google.com/mail/answer/81126?hl=ja

Gmail : メール送信者のガイドラインに関するよくある質問

https://support.google.com/a/answer/14229414?hl=ja

Gmail : Postmaster Tools で送信メールを監視する

https://support.google.com/a/topic/6259779?hl=ja

マイクロソフト : Strengthening Email Ecosystem: Outlook's New Requirements for High‐Volume Senders (英語)

https://techcommunity.microsoft.com/blog/microsoftdefenderforoffice365blog/strengthening-email-ecosystem-outlook%E2%80%99s-new-requirements-for-high%E2%80%90volume-senders/4399730