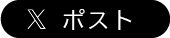

フィッシング報告件数

2023 年 12 月にフィッシング対策協議会に寄せられたフィッシング報告件数 (海外含む) は、前月より 6,444 件増加し、90,792 件となりました。

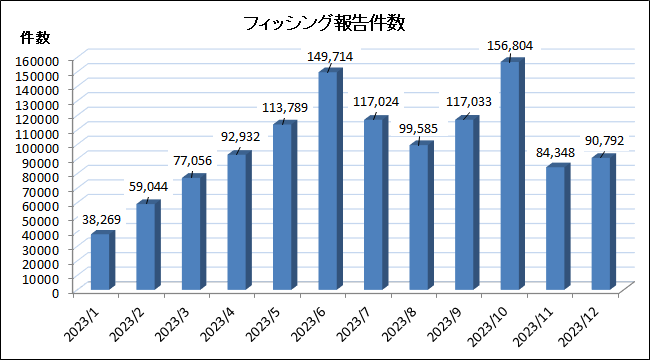

2023 年 12 月のフィッシングサイトの URL 件数 (重複なし) は、前月より 6,494 件増加し、17,172 件となりました。

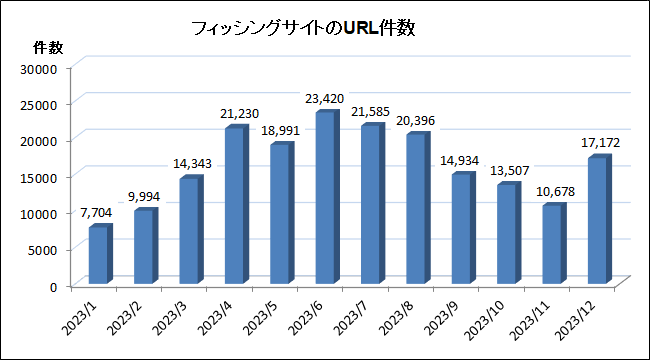

2023 年 12 月のフィッシングに悪用されたブランド件数 (海外含む) は、前月より 7 件増加し、80 件となりました。

2023 年 12 月のフィッシング報告件数は 90,792 件となり、2023 年 11 月と比較すると 6,444 件増加しました。

メールサービスを提供している通信事業者は、DMARC ポリシーに従ったメールの配信を行うとともに、迷惑メール対策を強化し、ユーザーへ迷惑メールフィルターの利用を促してください。また、ウェブメールやメールアプリなどでは送信ドメイン認証の検証状況を利用者が認識できるよう、検証結果に基づいた警告表示ならびに検証対象としたドメインの表示を検討してください。

大量のフィッシングメールが届いている場合は、そのメールアドレスが漏えいしている事実を認識し、参考情報の「なりすまし送信メール対策について : 送信ドメイン認証に対応するメリット」を参考に、正規メールにアイコンが表示されるなどのフィッシング対策機能が強化されているメールサービスに新たにメールアドレスを作成し、オンラインサービスへ登録しているメールアドレスを切り替えていくことを検討してください。

フィッシングか否かの判断に迷う不審なメールや SMS を受け取った場合は、各サービス事業者の問い合わせ窓口やフィッシング対策協議会 (info@antiphishing.jp) まで、ご報告ください。

【報告方法】はこちら

マイナポータルをかたるフィッシング (2023/12/06)

なりすまし送信メール対策について : 送信ドメイン認証に対応するメリット

フィッシングサイトの URL 件数

フィッシングに悪用されたブランド件数

総評

ETC利用照会サービスをかたるフィッシングの報告が増加し、報告数全体の約 24.3 % となりました。次いで各 1 万件以上の報告を受領した Amazon、マイナポイント事務局、三井住友カードをかたるフィッシングの報告をあわせると、全体の約 69.4 % を占めました。また 1,000 件以上の大量の報告を受領したブランドは 11 ブランドとなり、これらを合わせると全体の約 89.7 % を占めました。

分野別では、報告数全体に対する割合は EC 系 約 28.5 %、オンラインサービス系 約 24.7 %、クレジット・信販系 約 22.9 %、公共サービス系 約 12.4 %、交通系 約 5.0 % となりました。

フィッシングに悪用されたブランドは 80 ブランドとなり、クレジット・信販系 17 ブランド、通信事業者・メールサービス系 9 ブランド、金融系 8 ブランド、オンラインサービス系 7 ブランド、EC 系 6 ブランド、配送系 6 ブランド、決済サービス系 5 ブランドとなりました。

SMS から誘導されるフィッシング (スミッシング) については、宅配便関連の不在通知を装う文面から Apple をかたるフィッシングサイトへ誘導するタイプの報告を多く受領しました。ついで金融系ブランド、モバイルキャリアおよび電力会社をかたる文面が多く報告されました。Android スマートフォンの場合はスミッシングから不正アプリ (マルウェア等) のインストールへ誘導されることが多いため、日頃から SMS のリンクからのアプリのインストールは行わないよう、注意するとともに Google Play プロテクトや正規のウイルス対策アプリ等で不正なアプリ (マルウェア等) をインストールしていないか確認してください。

2023 年 12 月のフィッシングサイトの URL 件数は 17,172 件となり、2023 年 11 月と比較すると 6,494 件、約 60.8 %増加しました。

報告全体の URL(重複あり)の TLD 別では .com が約 55.3 %、次いで .dev 約 16.8 %、.cn 約 10.8 %、.top 約 8.0 %、.xyz 約 2.6 %、.net 約 2.3 % となり、前月に引き続き、大量の .com ドメイン、次いで .dev ドメインが多くフィッシングに悪用されていました。フィッシングサイトの URL 件数(重複無し)の増加の主な要因は、Cloudflare Workers で付与できるサブドメインを、フィッシングサイトへのリダイレクト元として悪用するケースが急増したためであり、URL 件数の約 37.2% を占めました。

ある調査用メールアドレス宛に 12 月に届いたフィッシングメールのうち、約 50.2 % がメール差出人に実在するサービスのメールアドレス (ドメイン) を使用した「なりすまし」フィッシングメールであり、11 月よりも増加傾向となりました。

送信ドメイン認証技術 DMARC のポリシーが reject(認証失敗したメールは受信拒否)または quarantine(認証失敗したメールを迷惑メールフォルダー等へ隔離) で、フィルタリング可能な なりすましフィッシングメールは約 38.4 %、DMARC ポリシーが none(認証失敗したメールも素通しして受信)または DMARC 対応していないドメインのなりすましフィッシングメールは約 11.8 % となりました。独自ドメインによる非なりすましメール配信は約 49.8 % であり、そのうち DMARC に対応して認証成功 (dmarc=pass) したメールは約 19.7 % となり、送信ドメイン認証結果の有無による悪性判定を回避しようとする試みが多くみられました。

また、DMARC では認証失敗 (dmarc=fail) となっていても、SPF および DKIM 単体の認証は pass しているなりすましメールが多く確認されました。このようなメールを排除するため、受信側でも DMARC 認証に対応する必要性が高まっています。

12月も国際的なインフラを持つクラウドサービスや、CN の一般契約回線と思われる IP アドレス帯からの大量のなりすましフィッシングメール配信が確認されています。また、逆引き (PTR レコード) 設定がされていない IP アドレスからの送信は約 82.3 % を占めました。このような傾向から、迷惑メール対策として、送信元 IP アドレスには PTR レコードの設定が必要、としている大手メールサービスもあります。

11 月は報告数が大きく減少しましたが、12 月は再び報告数が増加傾向となりました。

年末年始の移動シーズンを控え、ETC 利用照会サービス、えきねっと、モバイルSuica をかたるフィッシングや、税金、公共料金の未払い請求を装うフィッシング報告の増加傾向が見られました。正規のキャンペーンが終了したマイナポイントをかたるフィッシングは、前月に引き続き、多くの報告を受領し続けており、オンライン行政サービス関連では新たに給付金の申請を装ったマイナポータルをかたるフィッシングが発生しました。

また、12 月も Unicode 文字列 (飾り文字) で URL を記載し、迷惑メールフィルター回避を試みていると思われるメールが多く確認されました。その他では、S/MIME 非対応のメール環境では電子署名が添付ファイルにしか見えないことを利用して、本物メールであると判断させようとするフィッシングメールが報告されました。

不正メールを排除し、正規メールのみを確実に利用者に届けるため、大手メールサービスの Gmail が 2023年10月に公開した「メール送信者のガイドライン」は、12月に内容のアップデートがなされました。Gmail アカウント宛てにメールを送信する場合は、このガイドラインに従って送信する必要があり、特におおよそ 5,000通/24 時間以上の大量配信を行う場合は一括送信者として 、いくつかの要件をクリアする必要があります。また「メール送信者のガイドラインに関するよくある質問」には、今後の具体的なスケジュールについて 12月に追記されており、2024年 2月 1日以降は、要件を満たさないメールの一部にエラーが返り始め、4月から非準拠メールへの拒否率を引き上げていく、としています。詳しくは「参考情報」を参照してください。

現在、利用者にメール環境を提供している ISP も含め、メール送信を行う事業者は、対応に向けて動いています。各事業者においては最低限、メール送信に使っているドメインに DMARC (最初は p=none でも可) を設定してレポート受信を開始し、Gmail の Postmaster Tools で利用者に送ったメールが迷惑判定されていないかを確認し、問題がある場合は改善してください。

フィッシング以外では、ドメインが失効(登録期限切れ)した後、元の登録者ではない第三者が登録(ドロップキャッチ)し、不審な EC サイトや失効前に運用していたWebサイトのコピーサイトが立てられた等の報告を受領しました。ドメインの評価が高いとドロップキャッチされた際の影響が大きくなります。金銭目的でこのような中古ドメインを狙う行為もあるため、ドメインの失効前には最低限、検索エンジンなどで元のサイトの情報が出てこないよう、削除申請などを行ってください。もしコピーサイトが立てられた場合は、著作・商標権侵害等で警察へご相談ください。

また、不審な仕事(アルバイト)に勧誘するメールやショートメッセージなどの報告が続いています。このような誘いに乗ると犯罪に巻き込まれる可能性があるため、危険を感じたら最寄りの警察署へ相談、情報提供を行ってください。また、仮想通貨での支払いを要求する脅迫メール (セクストーションメール) の報告も続いています。このようなメールは過去に漏えいした情報をもとに送られているケースも確認されているため、長らくパスワードを変更していないサービスがある場合は、パスワード変更を行い、パスワードを使いまわししないよう、ご注意ください。

事業者のみなさまへ

オンラインサービスを提供している事業者は DMARC でドメインを保護してください。DMARC レポートを分析し、正規メールが DMARC 検証を pass して利用者に届いていることを確認しながら最終的に DMARC ポリシーを quarantine または reject に変更することで、効果が発揮されます。また、メール配信に使っていないドメインがある場合は、不正に利用されないよう、明示的に reject ポリシーを設定しておくことが重要です。

なりすましではない、独自ドメインで送られるフィッシングメールへの対策としては、まずは正規メールの送信ドメイン認証を正しく設定し、送信ドメイン認証で正規メールであると判別できるメール以外は、注意するよう利用者に啓発してください。送信ドメイン認証の検証結果を使った正規メールを視認しやすくする技術としては BIMI (Gmail、Apple iCloud メール および au メールアプリ等が対応)、 Yahoo!メールブランドアイコン、Yahoo!メールブランドカラー (送信ドメイン認証結果が正しいメールを色分けしメッセージを表示)、ドコモメール公式アカウント等があります。参考情報の「なりすまし送信メール対策について : 送信ドメイン認証に対応するメリット」を参考に、これらの技術やサービスの利用を検討してください。

利用者への啓発については、サービスの専用アプリで注意喚起を行ったり、既存の啓発コンテンツや送信する正規メールでの注意喚起を見直して、送信ドメイン認証で認証された正規メールと偽メールとの見え方の違いについて、十分に周知してください。利用者がその違いを知らなければ、効果はありません。また、フィッシングメールが届くということは、メールアドレス等の情報が、過去にどこかから漏えいしていることを意味します。漏えいしたデータは消すことができないため、フィッシングメールが届いている利用者には、メールアドレスを新たに作成して登録変更することを推奨し、その際にユーザーに正規メールにアイコンやマークが表示される、安全なメールサービスを利用することを啓発してください。安全ではないメールサービスを使い続けると、再び被害に遭う可能性があります。

企業においては、メールセキュリティ製品や大手クラウドメールサービスは DMARC が利用できます。昨今、まったく関連がないブランドのフィッシングメールの差出人メールアドレスに企業のドメインが使われるケースが増えています。なりすまし送信によるドメインの不正利用やフィッシング、マルウェア攻撃への対策の一つとして、送受信ともに DMARC 正式運用 (ポリシーを reject または quarantine に設定し、受信時はポリシーに従ってメールを排除) に移行することを検討してください。

送信ドメイン認証を運用中の注意事項としては、メール配信サービスを追加したり、ネットワーク設備を統廃合するうちに、DNS に登録されている送信ドメイン認証の設定値が無効となる場合があります。特に多いのは SPF のエラーであり、さまざまなプロモーションメール配信を行う部門を持つ大手事業者で発生しているケースがよく見られます。定期的にチェックサイトで確認したり、DMARC レポートで送信メールが正常に判定されているか等、監視を行ってください。

スミッシング対策としては、「0005」で始まる国内モバイルキャリア共通の SMS 発信用の共通番号(共通ショートコード) 等を使うこと、正規メッセージにはURLは記載しないこと、認証コードのメッセージにその事由や警告を記載する等を検討し、啓発を行ってください。

利用者のみなさまへ

フィッシングサイトに入力した情報を、犯罪者が裏で本物のサイトへ入力し、SMS 認証コード等も詐取して二要素認証を突破して、登録情報を変更したり、不正利用するケースが確認されています。身に覚えがない決済や登録変更の通知がきた場合は、送信ドメイン認証でアイコンが表示されている等、正規メールであるかを確認した上で、サービスのサポート窓口へ対応について相談してください。

普段からログインを促すようなメールや SMS を受信した際は、正規のアプリやブックマークした正規の URL からサービスへログインして情報を確認し、クレジットカード情報や携帯電話番号、認証コード、口座情報、ワンタイムパスワード等の入力を要求された場合は、入力する前に一度立ち止まり、本当に必要な手続きなのか、その入力先サイトが本物かを確認してください。特に初めて利用するサイトの場合は、運営者情報や問い合わせ先などを確認し、似たようなフィッシングや詐欺事例等がないか、確認するようにしてください。

情報提供のお願い

今月の緊急情報

https://www.antiphishing.jp/news/alert/mynaportal_20231206.html

東京都水道局をかたるフィッシング (2023/12/14)

https://www.antiphishing.jp/news/alert/waterworks_metro_tokyo_20231214.html

S/MIME 電子署名ファイルが添付されたフィッシング (2023/12/15)

https://www.antiphishing.jp/news/alert/smime_20231215.html

参考情報

https://www.antiphishing.jp/enterprise/domain_authentication.html#advantages

Gmail : Email sender guidelines (2023年12月に要件がアップデートされた)

https://support.google.com/mail/answer/81126?hl=en

Gmail : Email sender guidelines FAQ (2023年12月に要件適用スケジュール等が追記)

https://support.google.com/a/answer/14229414?hl=en

Gmail : メール送信者のガイドライン (英語版のアップデートがすぐに反映されないため、英語版も参照してください)

https://support.google.com/mail/answer/81126?hl=ja

Gmail : Postmaster Tools を使ってみる

https://support.google.com/mail/answer/9981691

JPAAWG: Google & 米国Yahoo!の迷惑メール対策強化について (フィッシング対策協議会も後援)

https://connpass.com/event/304457/