フィッシング対策協議会 (東京都中央区、会長:岡村久道) の認証方法調査・推進ワーキンググループ (主査:長谷部 一泰) は、インターネットサービス事業者が採用している認証方法についてアンケート調査を行い、その調査結果の一部を速報として公開しました。調査の実施概要は以下のとおりです。

・実施期間:2019 年 2 月 19 日 ~ 28 日

・調査対象:インターネットサービスを提供している事業者 (匿名)

・回答者数:308 名

現在、同ワーキンググループでは、アンケート結果をレポートとしてまとめ、公開する準備を進めていますが、今般、レポートの公開に先立って、アンケート結果の一部をワーキンググループの考察とともに速報として公開いたします。

なお、レポートについては、完成後にフィッシング対策協議会のウェブページで公開予定です。

<認証方法調査・推進ワーキンググループについて>

認証方法調査・推進ワーキンググループは、フィッシング対策と関連の高いインターネットサービスの利用者認証についての実態調査を行い、より安全なサービス提供と利用に向け、認証方法関連の情報を提供する目的で 2018 年 10 月より活動しています。利用者認証の現状について把握するために実施した今回のアンケート調査は、第 1 期 (2018 年度) の活動と位置付けており、第 2 期 (2019 年度) 以降は調査結果をもとにさらなる調査や情報提供を行う予定です。

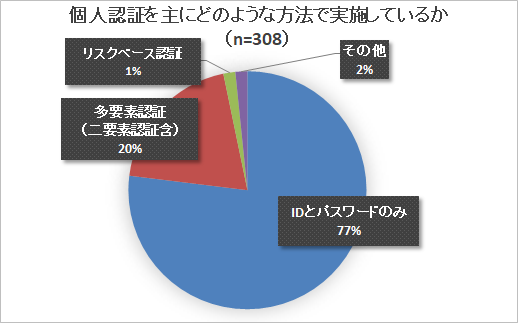

■インターネットサービスの個人認証を主にどのような方法で実施していますか?

大部分の回答者が 「ID とパスワードのみ」 と回答する中、20% 以上の回答者が 「多要素認証」 や 「リスクベース認証」 なども用いた複合的な認証を実施していると回答しています。

【ワーキンググループによる考察】

サービス事業者から漏洩したパスワードリストを利用する攻撃 「リスト型攻撃」 が観測され、実際に不正アクセス被害が顕在化して以来、パスワード以外の要素を認証に追加適用するサービスが増加しました。

認証要素の追加は安全性の向上につながる一方、利用者の利便性については、認証手順が増えるため低下してしまいます。そのため、多要素認証の導入を単に推進するのではなく、サービスが扱う情報や資産の性質と、安全性・利便性のバランスを考慮して、サービスごとに適切な認証環境が構築されるものだと考えます。

当アンケートの結果では、現状においてもサービスごとに個々に判断され、多要素認証・リスクベース認証の導入が実施されている状況だと認識いたしました。今後、調査対象とした業界ごとの状況を見ていくことで、現状の把握を進めていきます。

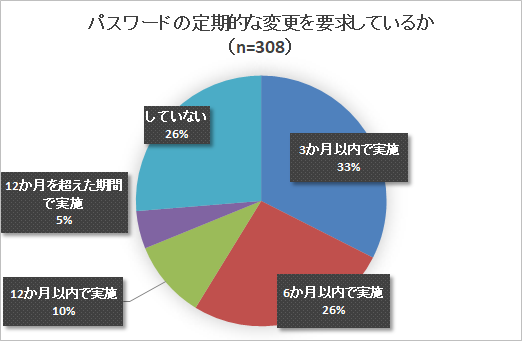

■インターネットサービスにおいて、パスワードの定期的な変更を要求していますか?

「パスワードの定期的な変更を要求している」 と回答したサービス事業者を合計すると、73.7% に上ります。ただし、パスワード変更を必須としているわけではなく、推奨に留めているものも含まれています。要求するまでの期間についても、3 か月以内から 12 か月以上まで分布しています。

【ワーキンググループによる考察】

2018 年 3 月に総務省が運営する 「国民のための情報セキュリティサイト」 において、「パスワードの定期的な変更は不要」 と修正された内容が発表されました。パスワードの定期的な変更を求めることによって、パスワードの作り方がパターン化し、単純なパスワードを使用してしまうほか、パスワードの使い回しが横行してしまうことへの対処です。

しかし、上記の対処は、単純なパスワードの使用はしない、使い回しをしないという認識が利用者の間に行き渡っている前提において成り立つことです。

現状は利用者側に啓発しつつ、同時にサービス事業者側に対してもパスワードの定期的な変更を不要とすることを浸透させる段階だと認識いたしました。

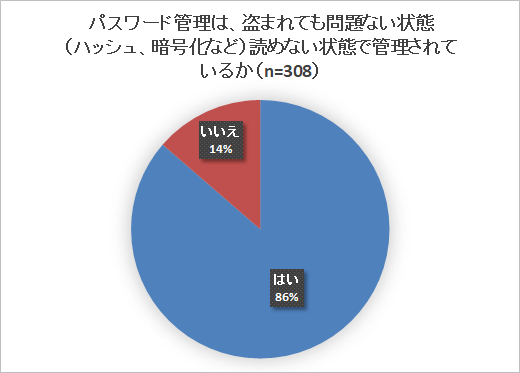

■インターネットサービスにおけるパスワード管理は、何らかの方法で盗まれても問題ない読めない状態 (ハッシュ、暗号化など) で管理されていますか?

大部分の回答者が質問に 「はい (パスワードを読めない状態で管理している)」 と答える一方、13.6% の回答者が 「いいえ」 と回答しており、パスワードを 「平文」、つまりそのままの状態で管理していると思われます。

【ワーキンググループによる考察】

サービス事業者からの情報漏洩が頻発する中、2019 年に入ってから、利用者のパスワードデータが、パスワードそのままの 「平文」 で保存されていたという報道がありました。

パスワードを平文のまま保存することは、万が一、パスワードデータが漏洩してしまった場合に、パスワードそのものが第三者に知られてしまい、不正アクセスにつながる恐れがあります。そのため、パスワードデータを 「ハッシュ化」、「暗号化」 といった難読化処理を行い、元のパスワードが分からない状態で保存することで対策します。

今回 「いいえ」 と回答した 13.6% には、この対策が知られる前から継続している場合や、本人確認のうえ登録パスワードを知らせるサポート対応をしている場合などが含まれていると考えられます。

難読化処理は、外部からの侵入のリスクだけでなく、サービス事業者の内部スタッフが、標的型攻撃に遭い漏洩した場合や、悪意による漏洩のリスクを想定すると、標準とすべき対策だと捉えています。

以上

<本件に関するお問い合わせ先>

フィッシング対策協議会 (一般社団法人 JPCERT コーディネーションセンター内)

E-mail : ![]()

<報道関係からのお問い合わせ先>

一般社団法人 JPCERT コーディネーションセンター 広報

E-mail: ![]()